DoS(Denial of Service,拒绝服务攻击)是一种运用很多的虚似信息流广告耗光总体目标服务器的資源,总体目标服务器迫不得已全力以赴解决虚报信息流广告,进而使合理合法使用者不能获得服务项目没有响应的黑客攻击个人行为。在正常的状况下,无线路由器的效率可能由于这类进攻造成运作速率减少。

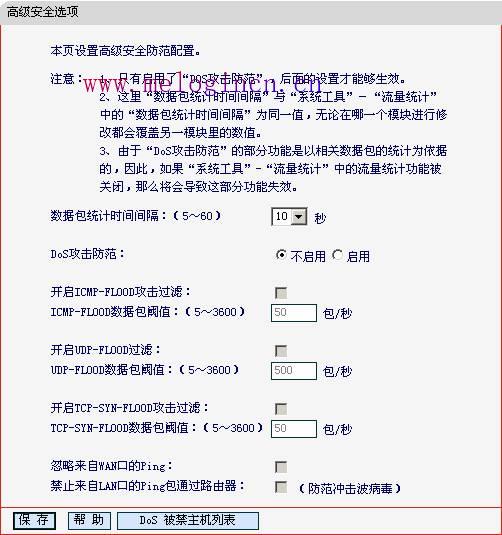

在我局有线路由器中,能够对ICMP-FLOOD,UDP-FLOOD,TCP-SYN-FLOOD等多种多见的DoS进攻开展监测和预防。在路由器管理页面“安全策略”—“高級安全性选择项”中既可应用默认设置主要参数,也可自主设定主要参数来检验这种DOS攻击性行为。其配备页面如下所示:

ICMP Flood(ICMP 泛滥成灾):当 ICMP ping 造成的很多回复要求超过了操作系统的最大限度,以致于系统软件消耗全部网络资源来开展回应直到从此没法解决合理的互联网信息流广告时,就发生了 ICMP 泛滥成灾。

UDP Flood(UDP 泛滥成灾):与 ICMP 泛滥成灾类似,当以缓减系统软件速率为目标向该点推送 UDP wpe封包,以致于系统软件从此没法解决合理的衔接时,就发生了 UDP 泛滥成灾。

SYN Attack(SYN 进攻):当互联网中充满了会传出没法进行的联接要求的 SYN wpe封包,以致于互联网没法再解决合理合法的联接要求,进而造成 拒绝服务攻击 (DoS) 时,就发生了 SYN 泛滥成灾进攻。

我局有线路由器对DoS类伤害的判定根据为:设定一个阀值(企业为每秒钟数据文件数量PPS=Packet Per Second),假如在要求的间隔时间内(一秒),某类数据文件超出了设定的阀值,即评定为发生了一次洪泛进攻,那麼在下面2秒的時间内,忽视来源于同样进攻源的这一种类数据文件,与此同时将该服务器放进“DoS遭禁服务器目录”中。这儿值越低越“比较敏感”,但一般也不可以过小。过小会干扰一些互联网作用的常规运用。我们可以按照自身的条件在具体运用中动态性调节,一切正常状况下,应用我局在出厂初始值就可以。